วันจันทร์ ที่ 27 ตุลาคม พ.ศ. 2568

วันจันทร์ ที่ 27 ตุลาคม พ.ศ. 2568

วันจันทร์ ที่ 27 ตุลาคม พ.ศ. 2568

วันจันทร์ ที่ 27 ตุลาคม พ.ศ. 2568

ทีมวิจัยและวิเคราะห์ระดับโลกของแคสเปอร์สกี้ หรือ ทีม GReAT (Kaspersky Global Research and Analysis Team) ได้ค้นพบหลักฐานที่เชื่อมโยง HackingTeam ซึ่งเป็นโครงการต่อยอดจาก Memento Labs กับการจารกรรมทางไซเบอร์ระลอกใหม่ การค้นพบนี้เกิดจากการสืบสวน Operation ForumTroll ซึ่งเป็นแคมเปญ Advanced Persistent Threat (APT) ที่ใช้ประโยชน์จากช่องโหว่ซีโร่เดย์ใน Google Chrome งานวิจัยนี้ถูกนำเสนอในงาน Security Analyst Summit 2025 ซึ่งจัดขึ้นในประเทศไทย

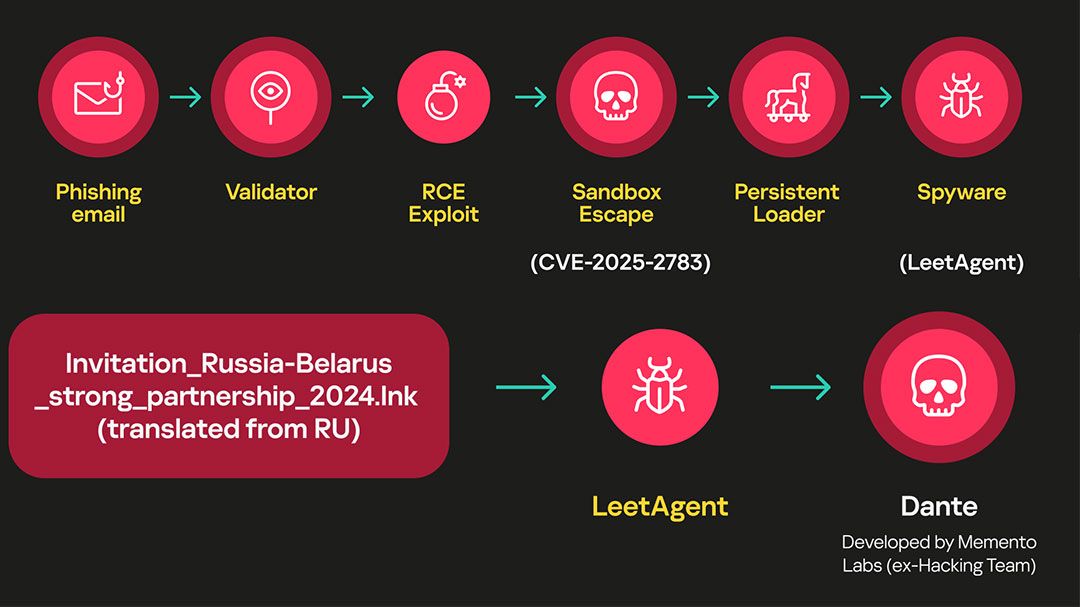

ในเดือนมีนาคม 2025 ทีม Kaspersky GReAT ได้เปิดเผยข้อมูล Operation ForumTroll ซึ่งเป็นแคมเปญจารกรรมทางไซเบอร์ที่ซับซ้อนที่ใช้ประโยชน์จากช่องโหว่ซีโร่เดย์ใน Chrome รหัส CVE-2025-2783 กลุ่ม APT ที่อยู่เบื้องหลังการโจมตีนี้ได้ส่งอีเมลฟิชชิงส่วนตัวที่ปลอมแปลงเป็นคำเชิญเข้าร่วมฟอรัม Primakov Readings โดยมุ่งเป้าไปที่สื่อรัสเซีย สถาบันการศึกษา และหน่วยงานรัฐบาล

ระหว่างการตรวจสอบ ForumTroll นักวิจัยพบว่าผู้โจมตีใช้สปายแวร์ LeetAgent ซึ่งใช้คำสั่งที่เขียนด้วยภาษา leetspeak ซึ่งเป็นคุณสมบัติที่โดดเด่นหาได้ยากในมัลแวร์ APT การวิเคราะห์เพิ่มเติมพบความคล้ายคลึงกันระหว่างชุดเครื่องมือของ LeetAgent กับสปายแวร์ขั้นสูงกว่าที่ทีม Kaspersky GReAT พบในการโจมตีอื่นๆ หลังจากระบุว่าในบางกรณี LeetAgent ถูกเรียกใช้งานโดย LeetAgent หรือมีการใช้เฟรมเวิร์กโหลดเดอร์ร่วมกัน นักวิจัยจึงยืนยันความเชื่อมโยงระหว่างสปายแวร์ทั้งสองและการโจมตีทั้งสองครั้ง

แม้ว่าสปายแวร์ตัวอื่นๆ จะใช้เทคนิคป้องกันการวิเคราะห์ขั้นสูง รวมถึงการปลอมแปลง VMProtect แต่แคสปอร์สกี้ก็สามารถดึงชื่อมัลแวร์จากโค้ดและระบุว่าเป็น Dante ได้ นักวิจัยพบว่าสปายแวร์เชิงพาณิชย์ที่มีชื่อเดียวกันนี้สนับสนุนโดย Memento Labs ซึ่งเป็นบริษัทที่เปลี่ยนชื่อมาจาก HackingTeam นอกจากนี้ ตัวอย่างล่าสุดของสปายแวร์ Remote Control System ของ HackingTeam ที่ทีม Kaspersky GReAT ได้รับมา ก็มีความคล้ายคลึงกับ Dante เช่นกัน

บอริส ลาริน หัวหน้านักวิจัยด้านความปลอดภัย ทีม Kaspersky GReAT กล่าวว่า “แม้ว่าผู้จำหน่ายสปายแวร์จะเป็นที่รู้จักกันดีในวงการ แต่ผลิตภัณฑ์ของผู้จำหน่ายยังเข้าถึงได้ยาก โดยเฉพาะอย่างยิ่งในการโจมตีแบบเจาะจงเป้าหมาย ซึ่งการระบุตัวตนนั้นเป็นเรื่องที่ท้าทายมาก การเปิดเผยต้นกำเนิดของ Dante จำเป็นต้องลอกเลียนแบบโค้ดที่ซ่อนอยู่หลายชั้น สืบหาร่องรอยของมัลแวร์ที่หายากจำนวนหนึ่งตลอดช่วงวิวัฒนาการของมัลแวร์หลายปี และเชื่อมโยงเข้ากับองค์กร บางทีนี่อาจเป็นเหตุผลที่ได้ชื่อว่า Dante ซึ่งทุกคนที่พยายามค้นหาต้นกำเนิดของมันนั้นยากยิ่งนัก”

นักวิจัยได้ติดตามการใช้งาน LeetAgent ครั้งแรกไปจนถึงปี 2022 และค้นพบการโจมตีเพิ่มเติมโดย ForumTroll APT ที่มุ่งเป้าไปที่องค์กรและบุคคลในรัสเซียและเบลารุส กลุ่ม APT นี้โดดเด่นด้วยความสามารถในการใช้ภาษารัสเซียได้อย่างคล่องแคล่วและความรู้เกี่ยวกับความแตกต่างเฉพาะถิ่น ซึ่งเป็นลักษณะที่แคสเปอร์สกี้สังเกตเห็นในแคมเปญอื่นๆ ที่เชื่อมโยงกับภัยคุกคาม APT นี้ อย่างไรก็ตาม ข้อผิดพลาดที่เกิดขึ้นเป็นครั้งคราวบ่งชี้ว่าผู้โจมตีไม่ได้เป็นเจ้าของภาษาจริงๆ

การโจมตีโดยใช้ LeetAgent ถูกตรวจพบครั้งแรกโดยโซลูชัน Kaspersky Next XDR Expert รายละเอียดทั้งหมดของงานวิจัยนี้ รวมถึงการอัปเดตในอนาคตเกี่ยวกับ ForumTroll APT และ Dante พร้อมให้บริการแก่ลูกค้าของบริการรายงาน APT ผ่าน Kaspersky Threat Intelligence Portal

สำหรับรายละเอียดเพิ่มเติมและตัวบ่งชี้การถูกโจมตี โปรดดูบทความบนเว็บไซต์ Securelist.com

- 030

โปรดอ่านก่อนแสดงความคิดเห็น

1.กรุณาใช้ถ้อยคำที่ สุภาพ เหมาะสม ไม่ใช้ ถ้อยคำหยาบคาย ดูหมิ่น ส่อเสียด ให้ร้ายผู้อื่น สร้างความแตกแยกในสังคม งดการใช้ถ้อยคำที่ดูหมิ่นหรือยุยงให้เกลียดชังสถาบันชาติ ศาสนา พระมหากษัตริย์

2.หากพบข้อความที่ไม่เหมาะสม สามารถแจ้งได้ที่อีเมล์ online@naewna.com โดยทีมงานและผู้จัดทำเว็บไซด์ www.naewna.com ขอสงวนสิทธิ์ในการลบความคิดเห็นที่พิจารณาแล้วว่าไม่เหมาะสม โดยไม่ต้องชี้แจงเหตุผลใดๆ ทุกกรณี

3.ขอบเขตความรับผิดชอบของทีมงานและผู้ดำเนินการจัดทำเว็บไซด์ อยู่ที่เนื้อหาข่าวสารที่นำเสนอเท่านั้น หากมีข้อความหรือความคิดเห็นใดที่ขัดต่อข้อ 1 ถือว่าเป็นกระทำนอกเหนือเจตนาของทีมงานและผู้ดำเนินการจัดทำเว็บไซด์ และไม่เป็นเหตุอันต้องรับผิดทางกฎหมายในทุกกรณี